Hébergement cloud d'entreprise : 5 raisons de choisir Ozérim. Infrastructure fiable pour applications et sites web.[...]

Chaque jour, les hackers tentent de nouvelles attaques. Parmi ces attaques, les plus courantes sont les emails de phishing. Mais ce ne sont pas les seules ! Les spear phishing et les malwares sont également très présents.

Dans cet article, nous vous détaillons ces trois types d’attaques afin que vous soyez capable de les reconnaître et de les éviter.

a. Email de phishing ? KESAKO ?

Le phishing ou hameçonnage est une forme d’escroquerie sur internet : « Le fraudeur se fait passer pour un organisme que vous connaissez (banque, CAF, service des impôts…) en utilisant le logo et le nom de cet organisme. Il vous envoie un mail en vous demandant généralement de mettre à jour ou de confirmer vos informations suite à un incident technique, notamment vos coordonnées bancaires (numéro de compte, codes personnels…) » – Définition de la CNIL.

b. Que peut-il m’arriver ?

Aujourd’hui, certains emails de phishing réussissent à outrepasser les filtres des messageries, même les plus protégés. Un clic de la part de l’un de vos collaborateurs peut laisser entrer un hacker et exposer votre société à une violation de données.

c. Mais comment y échapper ?

Le meilleur moyen, outre le fait de sécuriser +++ vos messageries, est de sensibiliser les membres de votre entreprise aux risques liés à ces emails de phishing et leur apprendre à les reconnaître. Chacun a un rôle à jouer dans la sécurisation de vos données, du plus jeune stagiaire au grand patron !

d. Quelques conseils pour vous aider à reconnaitre un email de phishing

Deuxième attaque que nous souhaitons vous présenter : le spear phishing.

Il consiste, pour les hackers, à se faire passer pour une connaissance afin de pousser sa victime à réaliser une action, souvent financière.

Le spear phishing est couramment utilisé pour la fraude à la fiscalité des employés ou bien les demandes de carte cadeau. Il représente également une porte d’entrée pour les hackers, qui s’infiltrent ensuite dans le réseau interne de l’entreprise afin d’y effectuer d’autres attaques.

Selon IBM, International Business Machines Corporation, ces attaques ont coûté en moyenne 4,91 millions de dollars aux entreprises en 2022 ! C’est la deuxième cyberattaque la plus couteuse dans le monde !

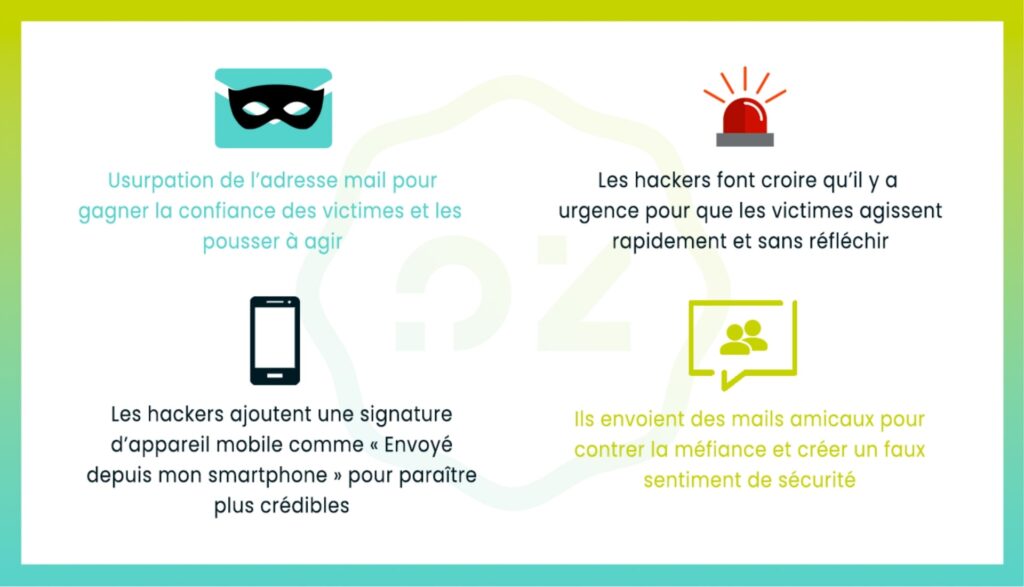

Découvrez en image les techniques de spear phishing courantes que les hackers utilisent

Un malware est un logiciel malveillant qui permet d’infecter les systèmes informatiques afin d’y récupérer des informations sur votre entreprise. Très souvent, ils s’invitent dans vos ordinateurs lors de campagnes de phishing, d’une vulnérabilité du serveur ou bien lorsqu’un compte est compromis.

Ces malwares peuvent engendrer des ransomwares, c’est-à-dire que les hackers récupèrent vos données et vous demandent de l’argent pour que vous puissiez les récupérer. Ces cyberattaques sont en effet les plus couteuses puisque les coûts des ransomwares dépassent 30 milliards de dollars dans le monde 😮

Pour se protéger au mieux de ces cyberattaques, il faut principalement faire très attention aux emails de phishing dont nous avons parlé précédemment. Vous pouvez d’ailleurs retrouver nos conseils pour les reconnaître plus haut dans cet article 😃

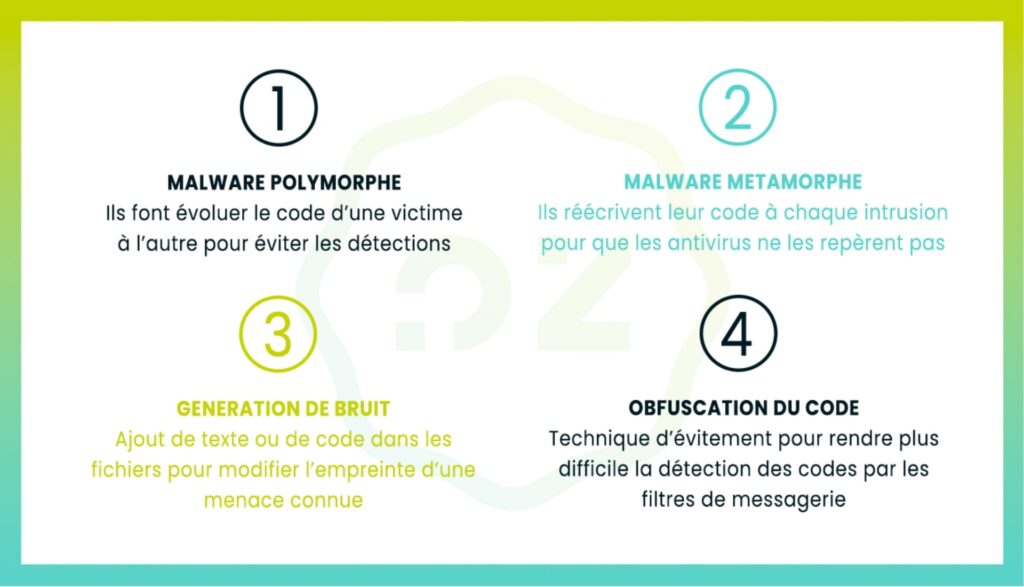

Si vous souhaitez en savoir un peu plus sur les outils que les hackers utilisent pour contourner la sécurité basique de nos boîtes mails, nous avons préparé un petit récap 👇

Le saviez-vous ? Le phishing représente 60 % des attaques cyber en entreprise (source : baromètre CESIN). Ce type[...]

Face à la mondialisation, la souveraineté des données devient indispensable pour protéger les informations[...]